Esta licencia es necesaria para proporcionar servicios relacionados con activos digitales en nombre de los usuarios.

De acuerdo al cronograma establecido, las empresas interesadas en participar de la licitación podrán presentar las carpetas técnicas hasta el 29 de septiembre.

Según un estudio de IBM, los trabajadores conservarán sus puestos si se logran adaptar a los cambios y reciben entrenamientos para realizar sus tareas adaptadas a...

Esto representó un aumento del 76% desde 2020. Los ataques de infiltrados malintesionados fueron los más costosos y el robo de credenciales y el phishing los...

Crece la sofisticación y diversificación de las tácticas utilizadas por los atacantes para evadir las medidas de seguridad

La ex red social del pajarito continúa dando que hablar en las últimas semanas con cambios bruscos por parte de su polémico dueño, Elon Musk.

El magnate se opone a que los usuarios puedan restringir que otras cuentas los contacten o, incluso, puedan ver sus publicaciones, pero omite que dicho método...

Son las dos opciones protectoras más utilizadas en todos los dispositivos móviles, especialmente en los celulares. ¿Cuál es la más recomendable?

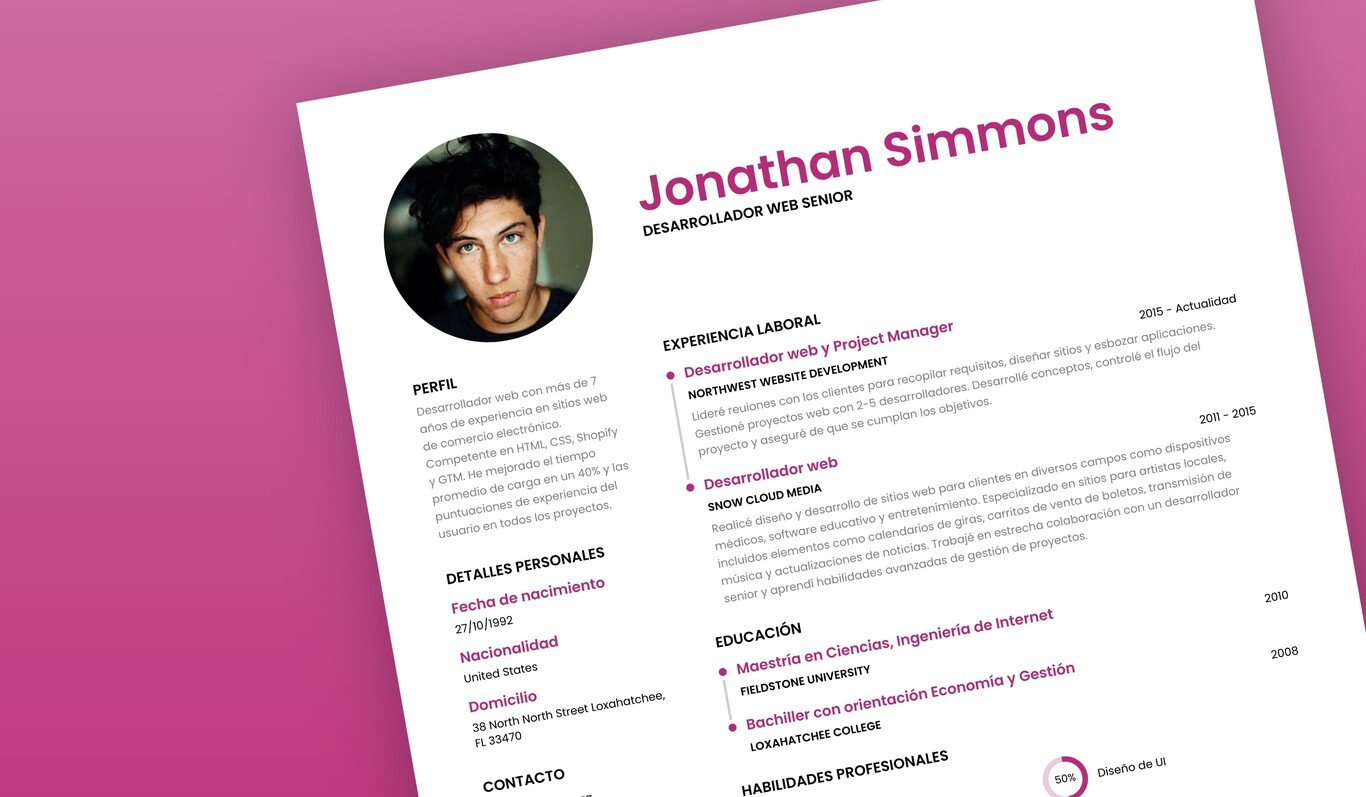

Una nueva herramienta con ayuda de una IA puede analizar y aconsejar mejoras en la creación

El promedio actual de carga es de 34 wats, pero Apple y Samsung no lo superan